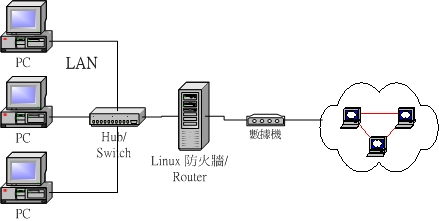

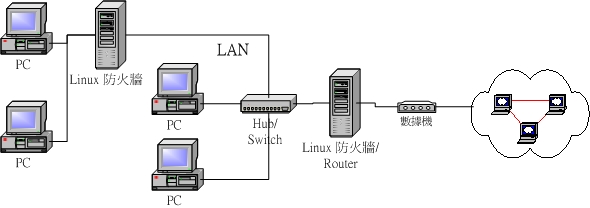

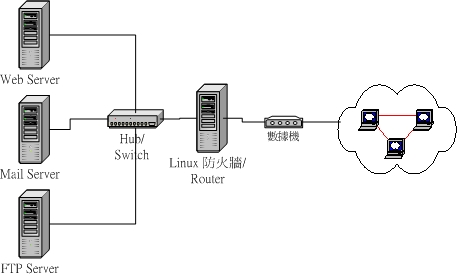

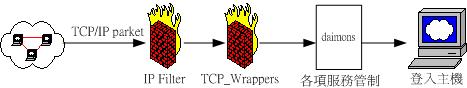

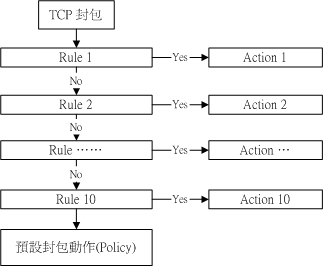

| еңЁи°Ҳе®ҢдәҶеҹәжң¬зҡ„зҪ‘з»ңе®үе…Ёи§Ӯеҝөд№ӢеҗҺпјҢиҝҷдёӘз« иҠӮдё»иҰҒе°ұиҰҒй’ҲеҜ№гҖҺйҳІзҒ«еўҷгҖҸжқҘиҝӣиЎҢд»Ӣз»ҚдәҶпјҒзӣ®еүҚзҡ„йҳІзҒ«еўҷжңәеҲ¶дё»иҰҒжҳҜд»Ҙ Linux Kernel 2.4 зүҲзҡ„ iptables дёәдё»зҡ„пјҢиҖҢ iptables еҸҜд»ҘдҪҝз”ЁжҢҮд»ӨжқҘдёӢиҫҫпјҢд№ҹеҸҜд»ҘйҖҸиҝҮзј–еҶҷ shell script жқҘиҝӣиЎҢжҢҮд»Өзҡ„ж•ҙеҗҲгҖӮйёҹе“Ҙжң¬дәәжҜ”иҫғд№ жғҜдҪҝз”Ё scripts жқҘиҝӣиЎҢ iptables зҡ„жңәеҲ¶и§„еҲ’е‘ўпјҒйҷӨдәҶ iptables д№ӢеӨ–пјҢдәӢе®һдёҠпјҢжҜ”иҫғз®ҖеҚ•зҡ„иҝҳжңү TCP Wrappers иҝҷдёӘзҺ©ж„Ҹе„ҝпјҢд»–еҲҷдё»иҰҒжҳҜй’ҲеҜ№жҹҗдәӣжңҚеҠЎжқҘиҝӣиЎҢз®ЎзҗҶзҡ„еҗ¶пјҒжң¬з« зҡ„еҶ…е®№дё»иҰҒе°ұжҳҜеңЁд»Ӣз»ҚиҝҷдёӨдёӘйҮҚиҰҒзҡ„йҳІзҒ«еўҷиҪҜ件дәҶпјҒ |

| [root@test

root]# lsmod

# иӢҘжңүеҸ‘зҺ° ipchains зҡ„еӯ—ж ·пјҢиЎЁзӨәзі»з»ҹдёҚе°ҸеҝғеҠ иҪҪдәҶ ipchains дәҶпјҢиҜ·дҪҝз”Ёпјҡ [root@test root]# rmmod ipchains # иҝҷж ·е°ұиғҪеӨҹ移йҷӨ ipchains дәҶпјҒ然еҗҺеҠ иҪҪ iptables еҗ§пјҒ [root@test root]# modprobe ip_tables |

| [root@test

root]# iptables [-t tables] [-L] [-n]

еҸӮж•°иҜҙжҳҺпјҡ -tпјҡеҗҺйқўжҺҘ iptables зҡ„ table пјҢдҫӢеҰӮ nat жҲ– filter пјҢеҰӮжһңжІЎжңү -t table гҖҖгҖҖзҡ„иҜқпјҢйӮЈд№Ҳйў„и®ҫе°ұжҳҜ -t filter иҝҷдёӘ table е–”пјҒ -LпјҡеҲ—еҮәзӣ®еүҚзҡ„ table зҡ„规еҲҷ -nпјҡдёҚиҝӣиЎҢ IP дёҺ HOSTNAME зҡ„иҪ¬жҚўпјҢеұҸ幕жҳҫзӨәи®ҜжҒҜзҡ„йҖҹеәҰдјҡеҝ«еҫҲеӨҡпјҒ иҢғдҫӢпјҡ гҖҖ [root@test root]# iptables -L -n Chain INPUT (policy ACCEPT) target prot opt source destination гҖҖ Chain FORWARD (policy ACCEPT) target prot opt source destination гҖҖ Chain OUTPUT (policy ACCEPT) target prot opt source destination гҖҖ # д»”з»ҶзңӢеҲ°дёҠйқўпјҢеӣ дёәжІЎжңүеҠ дёҠ -t зҡ„еҸӮж•°пјҢжүҖд»Ҙйў„и®ҫе°ұжҳҜ filter иҝҷдёӘиЎЁж јпјҢ # еңЁиҝҷдёӘиЎЁж јеҪ“дёӯжңүдёүжқЎй“ҫпјҢеҲҶеҲ«жҳҜ INPUT, OUTPUT дёҺ FORWARD пјҢиҖҢдё”еӣ дёә # жІЎжңү规еҲҷпјҢжүҖд»Ҙ规еҲҷйҮҢйқўйғҪжҳҜз©әзҡ„пјҒеҗҢж—¶жіЁж„ҸдёҖдёӢпјҢеңЁжҜҸдёӘ chain зҡ„еҗҺйқў () # йҮҢйқўпјҢдјҡеҸ‘зҺ°жңү policy еҜ№еҗ§пјҒйӮЈе°ұжҳҜгҖҺйў„и®ҫеҠЁдҪң(ж”ҝзӯ–)гҖҸе’ҜпјҒд»ҘдёҠйқўжқҘзңӢпјҢ # иҷҪ然жҲ‘们еҗҜеҠЁдәҶ iptables пјҢдҪҶжҳҜжҲ‘们没жңүи®ҫе®ҡ规еҲҷпјҢ然еҗҺж”ҝзӯ–еҸҲжҳҜ ACCEPTпјҢ # жүҖд»ҘгҖҺд»»дҪ•е°ҒеҢ…йғҪдјҡжҺҘеҸ—гҖҸзҡ„ж„ҸжҖқе–”пјҒ гҖҖ [root@test root]# iptables -t nat -L -n Chain PREROUTING (policy ACCEPT) target prot opt source destination Chain POSTROUTING

(policy ACCEPT)

Chain OUTPUT

(policy ACCEPT)

|

| [root@test

root]# /sbin/iptables [-t tables] [-FXZ]

еҸӮж•°иҜҙжҳҺпјҡ -F пјҡжё…йҷӨжүҖжңүзҡ„е·Іи®ўе®ҡзҡ„规еҲҷпјӣ -X пјҡжқҖжҺүжүҖжңүдҪҝз”ЁиҖ…е»әз«Ӣзҡ„ chain (еә”иҜҘиҜҙзҡ„жҳҜ tables пјүе•°пјӣ -Z пјҡе°ҶжүҖжңүзҡ„ chain зҡ„и®Ўж•°дёҺжөҒйҮҸз»ҹи®ЎйғҪеҪ’йӣ¶ иҢғдҫӢпјҡ [root@test root]# /sbin/iptables -F [root@test root]# /sbin/iptables -X [root@test root]# /sbin/iptables -Z [root@test root]# /sbin/iptables -t nat -F # иҜ·жіЁж„ҸпјҢеҰӮжһңеңЁиҝңзЁӢиҒ”жңәзҡ„ж—¶еҖҷпјҢгҖҺиҝҷдёүдёӘжҢҮд»Өеҝ…йЎ»иҰҒз”Ё scripts жқҘиҝһз»ӯжү§иЎҢгҖҸпјҢ # дёҚ然иӮҜе®ҡгҖҺдјҡи®©жӮЁиҮӘе·ұиў«дё»жңәжҢЎеңЁй—ЁеӨ–пјҒгҖҸ |

| [root@test

root]# /sbin/iptables [-t tables] [-P] [INPUT,OUTPUT,FORWARD|

PREROUTING,OUTPUT,POSTROUTING] [ACCEPT,DROP]

еҸӮж•°иҜҙжҳҺпјҡ -P гҖҖгҖҖпјҡе®ҡд№үж”ҝзӯ–( Policy )гҖӮжіЁж„ҸпјҢиҝҷдёӘ P дёәеӨ§еҶҷе•ҠпјҒ INPUTгҖҖпјҡе°ҒеҢ…дёәиҫ“е…Ҙдё»жңәзҡ„ж–№еҗ‘пјӣ OUTPUT пјҡе°ҒеҢ…дёәиҫ“еҮәдё»жңәзҡ„ж–№еҗ‘пјӣ FORWARDпјҡе°ҒеҢ…дёәдёҚиҝӣе…Ҙдё»жңәиҖҢеҗ‘еӨ–еҶҚдј иҫ“еҮәеҺ»зҡ„ж–№еҗ‘пјӣ PREROUTING пјҡеңЁиҝӣе…Ҙи·Ҝз”ұд№ӢеүҚиҝӣиЎҢзҡ„е·ҘдҪңпјӣ OUTPUTгҖҖ гҖҖпјҡе°ҒеҢ…дёәиҫ“еҮәдё»жңәзҡ„ж–№еҗ‘пјӣ POSTROUTINGпјҡеңЁиҝӣе…Ҙи·Ҝз”ұд№ӢеҗҺиҝӣиЎҢзҡ„е·ҘдҪңгҖӮ иҢғдҫӢпјҡ [root@test root]# /sbin/iptables -P INPUT DROP [root@test root]# /sbin/iptables -P OUTPUT ACCEPT [root@test root]# /sbin/iptables -P FORWARD ACCEPT [root@test root]# /sbin/iptables -t nat -P PREROUTING ACCEPT [root@test root]# /sbin/iptables -t nat -P OUTPUT ACCEPT [root@test root]# /sbin/iptables -t nat -P POSTROUTING ACCEPT # йҷӨдәҶ INPUT д№ӢеӨ–пјҢе…¶е®ғйғҪз»ҷд»–и®ҫе®ҡдёәжҺҘеҸ—е•°пјҒеңЁдёҠйқўзҡ„и®ҫе®ҡд№ӢеҗҺпјҢ # жҲ‘们зҡ„дё»жңәеҸ‘еҮәзҡ„е°ҒеҢ…еҸҜд»ҘеҮәеҺ»пјҢдҪҶжҳҜд»»дҪ•е°ҒеҢ…йғҪж— жі•иҝӣе…ҘпјҢ # еҢ…жӢ¬еӣһеә”з»ҷжҲ‘们йҖҒеҮәе°ҒеҢ…зҡ„е“Қеә”е°ҒеҢ…(ACK)д№ҹж— жі•иҝӣе…Ҙе–”пјҒ ^_^ |

| [root@test

root]# iptables [-t filter] [-AI INPUT,OUTPUT,FORWARD]

\

> [-io interface] [-p tcp,udp,icmp,all] [-s IP/network] [--sport ports] \ > [-d IP/network] [--dport ports] -j [ACCEPT,DROP] еҸӮж•°иҜҙжҳҺпјҡ -A гҖҖпјҡж–°еўһеҠ дёҖжқЎи§„еҲҷпјҢиҜҘ规еҲҷеўһеҠ еңЁжңҖеҗҺйқўпјҢдҫӢеҰӮеҺҹжң¬е·Із»ҸжңүеӣӣжқЎи§„еҲҷпјҢ гҖҖгҖҖ гҖҖдҪҝз”Ё -A е°ұеҸҜд»ҘеҠ дёҠ第дә”жқЎи§„еҲҷпјҒ -IгҖҖ пјҡжҸ’е…ҘдёҖжқЎи§„еҲҷпјҢеҰӮжһңжІЎжңүи®ҫе®ҡ规еҲҷйЎәеәҸпјҢйў„и®ҫжҳҜжҸ’е…ҘеҸҳжҲҗ第дёҖжқЎи§„еҲҷпјҢ гҖҖгҖҖ гҖҖдҫӢеҰӮеҺҹжң¬жңүеӣӣжқЎи§„еҲҷпјҢдҪҝз”Ё -I еҲҷиҜҘ规еҲҷеҸҳжҲҗ第дёҖжқЎпјҢиҖҢеҺҹжң¬еӣӣжқЎеҸҳжҲҗ 2~5 гҖҖINPUTгҖҖпјҡ规еҲҷи®ҫе®ҡдёә filter table зҡ„ INPUT й“ҫ гҖҖOUTPUT пјҡ规еҲҷи®ҫе®ҡдёә filter table зҡ„ OUTPUT й“ҫ гҖҖFORWARDпјҡ规еҲҷи®ҫе®ҡдёә filter table зҡ„ FORWARD й“ҫ гҖҖ -iгҖҖгҖҖгҖҖ пјҡи®ҫе®ҡгҖҺе°ҒеҢ…иҝӣе…ҘгҖҸзҡ„зҪ‘з»ңеҚЎжҺҘеҸЈ -oгҖҖгҖҖгҖҖгҖҖпјҡи®ҫе®ҡгҖҺе°ҒеҢ…жөҒеҮәгҖҸзҡ„зҪ‘з»ңеҚЎжҺҘеҸЈ гҖҖinterface пјҡзҪ‘з»ңеҚЎжҺҘеҸЈпјҢдҫӢеҰӮ ppp0, eth0, eth1.... гҖҖ -p гҖҖпјҡиҜ·жіЁж„ҸпјҢиҝҷжҳҜе°ҸеҶҷе‘ҰпјҒе°ҒеҢ…зҡ„еҚҸе®ҡе•ҰпјҒ гҖҖtcp пјҡе°ҒеҢ…дёә TCP еҚҸе®ҡзҡ„е°ҒеҢ…пјӣ гҖҖupd пјҡе°ҒеҢ…дёә UDP еҚҸе®ҡзҡ„е°ҒеҢ…пјӣ гҖҖicmpпјҡе°ҒеҢ…дёә ICMP еҚҸе®ҡгҖҒ гҖҖall пјҡиЎЁзӨәдёәжүҖжңүзҡ„е°ҒеҢ…пјҒ гҖҖ -s пјҡжқҘжәҗе°ҒеҢ…зҡ„ IP жҲ–иҖ…жҳҜ Network ( зҪ‘еҹҹ )пјӣ --sportпјҡжқҘжәҗе°ҒеҢ…зҡ„ port еҸ·з ҒпјҢд№ҹеҸҜд»ҘдҪҝз”Ё port1:port2 еҰӮ 21:23 гҖҖгҖҖгҖҖгҖҖ еҗҢж—¶йҖҡиҝҮ 21,22,23 зҡ„ж„ҸжҖқ -d пјҡзӣ®ж Үдё»жңәзҡ„ IP жҲ–иҖ…жҳҜ Network ( зҪ‘еҹҹ )пјӣ --dportпјҡзӣ®ж Үдё»жңәзҡ„ port еҸ·з Ғпјӣ гҖҖ -j гҖҖгҖҖпјҡеҠЁдҪңпјҢеҸҜд»ҘжҺҘеә•дёӢзҡ„еҠЁдҪңпјӣ гҖҖACCEPT пјҡжҺҘеҸ—иҜҘе°ҒеҢ… гҖҖDROPгҖҖ пјҡдёўејғе°ҒеҢ… гҖҖLOGгҖҖгҖҖпјҡе°ҶиҜҘе°ҒеҢ…зҡ„дҝЎжҒҜи®°еҪ•дёӢжқҘ (йў„и®ҫи®°еҪ•еҲ° /var/log/messages жЎЈжЎҲ) гҖҖ иҢғдҫӢпјҡ гҖҖ иҢғдҫӢдёҖпјҡжүҖжңүзҡ„жқҘиҮӘ lo иҝҷдёӘз•Ңйқўзҡ„е°ҒеҢ…пјҢйғҪдәҲд»ҘжҺҘеҸ— [root@test root]# iptables -A INPUT -i lo -j ACCEPT # жіЁж„ҸдёҖдёӢпјҢеӣ дёә -d, --dport, -s, --sport зӯүзӯүеҸӮж•°йғҪжІЎжңүи®ҫе®ҡпјҢиҝҷиЎЁзӨәпјҡ # дёҚи®әе°ҒеҢ…жқҘиҮӘдҪ•еӨ„жҲ–еҺ»еҲ°е“ӘйҮҢпјҢеҸӘиҰҒжҳҜжқҘиҮӘ lo иҝҷдёӘз•ҢйқўпјҢе°ұдәҲд»ҘжҺҘеҸ—пјҒ # иҝҷдёӘи§ӮеҝөжҢәйҮҚиҰҒзҡ„пјҢе°ұжҳҜгҖҺжІЎжңүи®ҫе®ҡзҡ„规е®ҡпјҢеҲҷиЎЁзӨәиҜҘ规е®ҡе®Ңе…ЁжҺҘеҸ—гҖҸзҡ„ж„ҸжҖқпјҒ # дҫӢеҰӮиҝҷдёӘжЎҲдҫӢеҪ“дёӯпјҢе…ідәҺ -s, -d...зӯүзӯүзҡ„еҸӮж•°жІЎжңү规е®ҡж—¶пјҒ гҖҖ иҢғдҫӢдәҢпјҡжқҘиҮӘ 192.168.0.1 иҝҷдёӘ IP зҡ„е°ҒеҢ…йғҪдәҲд»ҘжҺҘеҸ—пјҡ [root@test root]# iptables -A INPUT -i eth0 -p tcp -s 192.168.0.1 -j ACCEPT # ж–°еўһдёҖжқЎи§„еҲҷпјҢеҸӘиҰҒжҳҜжқҘиҮӘдәҺ 192.168.0.1 зҡ„е°ҒеҢ…пјҢдёҚи®әд»–иҰҒеҺ»е“ӘйҮҢпјҢ # дҪҝз”Ёзҡ„жҳҜйӮЈдёӘеҚҸи®® (port) дё»жңәйғҪдјҡдәҲд»ҘжҺҘеҸ—зҡ„ж„ҸжҖқпҪһ гҖҖ иҢғдҫӢдёүпјҡжқҘиҮӘ 192.168.1.0 иҝҷдёӘ C Class зҡ„зҪ‘еҹҹзҡ„д»»дҪ•дёҖйғЁи®Ўз®—жңәпјҢе°ұдәҲд»ҘжҺҘеҸ—пјҒ [root@test root]# iptables -A INPUT -i eth0 -p tcp -s 192.168.1.0/24 -j ACCEPT # иҝҷдёӘжҳҜзҪ‘еҹҹзҡ„еҶҷжі•е–”пјҒзЁҚеҫ®жіЁж„ҸдёҖдёӢзҡ„жҳҜпјҢеңЁиҢғдҫӢдәҢеҪ“дёӯжҲ‘们仅й’ҲеҜ№дёҖдёӘ IP пјҢ # иҮідәҺиҝҷдёӘиҢғдҫӢеҪ“дёӯпјҢеҲҷжҳҜй’ҲеҜ№ж•ҙдёӘзҪ‘еҹҹжқҘејҖж”ҫеҗ¶пјҒиҖҢзҪ‘еҹҹзҡ„еҶҷжі•еҸҜд»ҘжҳҜпјҡ # 192.168.1.0/24 д№ҹеҸҜд»ҘжҳҜ 192.168.1.0/255.255.255.0 йғҪиғҪеӨҹжҺҘеҸ—е–”пјҒ гҖҖ иҢғдҫӢеӣӣпјҡжқҘиҮӘ 192.168.1.25 зҡ„е°ҒеҢ…йғҪз»ҷд»–дёўејғеҺ»пјҒ [root@test root]# iptables -A INPUT -i eth0 -p tcp -s 192.168.1.25 -j DROP гҖҖ иҢғдҫӢдә”пјҡеҸӘиҰҒжҳҜжғіиҝӣе…Ҙжң¬жңәзҡ„ port 21 зҡ„е°ҒеҢ…е°ұз»ҷд»–дёўејғ [root@test root]# iptables -A INPUT -i eth0 -p tcp --dport 21 -j DROP гҖҖ иҢғдҫӢе…ӯпјҡжқҘиҮӘ 192.168.0.24 иҝҷдёӘ IP зҡ„е°ҒеҢ…пјҢжғіиҰҒеҲ°жҲ‘зҡ„ 137,138,139 еҹ еҸЈж—¶пјҢйғҪжҺҘеҸ— [root@test root]# iptables -A INPUT -i eth0 -p tcp -s 192.168.0.24 \ > --dport 137:139 -j ACCEPT гҖҖ иҢғдҫӢдёғпјҡеҸӘиҰҒжҳҜжҺҘи§ҰеҲ°жҲ‘дё»жңәзҡ„ port 25 е°ұе°ҶиҜҘе°ҒеҢ…и®°еҪ• (LOG) дёӢжқҘ [root@test root]# iptables -A INPUT -p tcp --dport 25 -j LOG # иҝҳжҳҜиҜ·зү№еҲ«жіЁж„ҸеҲ°гҖҺ规еҲҷзҡ„йЎәеәҸжҺ’еҲ—гҖҸзҡ„й—®йўҳе–”пјҒ |

| iptables зҡ„е…¶е®ғзӣёе…іеҸӮж•°иҜҙжҳҺпјҡ

гҖҖ [!] --syn пјҡиҝҷдёӘи®ҫе®ҡд»…иғҪз”ЁдәҺ -p tcp зҡ„规еҲҷдёӯпјҢеӣ дёә TCP е°ҒеҢ…жңү syn зҡ„ж——ж Үеӯҳ гҖҖгҖҖеңЁе•ҠпјҒеҪ“ TCP е°ҒеҢ…еӯҳжңү syn ж——ж ҮпјҢиЎЁзӨәиҝҷдёӘиҒ”жңәжҳҜеҜ№ж–№гҖҺдё»еҠЁгҖҸиҝһиҝҮжқҘзҡ„пјҒ гҖҖгҖҖиӢҘдәҺ --syn д№ӢеүҚеҠ дёҠ ! иЎЁзӨәиҜҘе°ҒеҢ…дёҚеёҰжңү syn зҡ„ж„ҸжҖқпҪһ(еҲҡеҘҪзӣёеҸҚд№Ӣж„ҸпјҒ) гҖҖ иҢғдҫӢдёҖпјҡе°ҶжқҘиҮӘ 192.168.100.200 зҡ„дё»еҠЁиҒ”жңәе°ҒеҢ…дёўејғпјҡ [root@test root]# iptables -A INPUT -p tcp -i eth0 -s 192.168.1.235 \ > --syn -j DROP гҖҖ --icmp-typeпјҡеҸҜд»Ҙз®ЎеҲ¶ ICMP е°ҒеҢ…зҡ„жҹҗдәӣзұ»еһӢпјҒиҝҳи®°еҫ—жҲ‘们еңЁ зҪ‘з»ңеҹәзЎҖ йҮҢйқў гҖҖгҖҖи°ҲеҲ°зҡ„ ICMP зҡ„жҹҗдәӣзұ»еһӢеҗ§пјҒеҜ№е•ҰпјҒеҰӮжһңжӮЁдёҚжғіиҰҒи®©еҜ№ж–№ ping еҲ°жӮЁзҡ„жңәеҷЁпјҢ гҖҖгҖҖе°ұжҳҜеҲ©з”ЁиҝҷдёӘйЎ№зӣ®е•ҰпјҒ гҖҖ иҢғдҫӢдәҢпјҡеҲ«зҡ„дё»жңә ping жҲ‘们主жңәж—¶пјҢжҲ‘们主жңәдёҚдәҲд»Ҙе“Қеә” [root@test root]# iptables -A INPUT -p icmp --icmp-type 8 -j DROP # еҪ“жӮЁдёӢиҫҫиҝҷж ·зҡ„жҢҮд»ӨеҗҺпјҢе°ұиЎЁзӨәжңӘжқҘеҲ«дәәеҜ№жӮЁдҪҝз”Ё ping зҡ„ж—¶еҖҷпјҢ # жҲ‘们зҡ„дё»жңәе°ҶдёҚдјҡе“Қеә”пјҢжүҖд»ҘеҜ№ж–№дё»жңәе°ұдјҡжҳҫзӨәжҲ‘们主жңәгҖҺж— жі•иҝһжҺҘгҖҸзҡ„зҠ¶жҖҒпјҒ гҖҖ -m пјҡиЎЁзӨәе°ҒеҢ…зҡ„зҠ¶жҖҒпјҢзҠ¶жҖҒжңүеә•дёӢж•°з§Қпјҡ гҖҖ-m mac --mac-source aa:bb:cc:dd:ee:ff гҖҖгҖҖгҖҖиҝҷдёӘе°ұжҳҜжҲ‘们дёҠйқўжҸҗеҲ°зҡ„еҸҜд»ҘжҺ§еҲ¶гҖҺзҪ‘з»ңеҚЎеҚЎеҸ·, MACгҖҸзҡ„и®ҫе®ҡж–№жі•е•°пјҒ гҖҖгҖҖгҖҖйӮЈдёӘ aa:bb:cc:dd:ee:ff е°ұжҳҜзҪ‘з»ңеҚЎзҡ„ MAC пјҒ гҖҖ-m state --state <зҠ¶жҖҒ> гҖҖгҖҖгҖҖжңүж•°з§ҚзҠ¶жҖҒпјҢзҠ¶жҖҒжңүпјҡ гҖҖгҖҖгҖҖINVALIDпјҡж— ж•Ҳзҡ„е°ҒеҢ…пјҢдҫӢеҰӮж•°жҚ®з ҙжҚҹзҡ„е°ҒеҢ…зҠ¶жҖҒ гҖҖгҖҖгҖҖESTABLISHEDпјҡе·Із»ҸиҒ”жңәжҲҗеҠҹзҡ„иҒ”жңәзҠ¶жҖҒпјӣ гҖҖгҖҖгҖҖNEWпјҡжғіиҰҒж–°е»әз«ӢиҒ”жңәзҡ„е°ҒеҢ…зҠ¶жҖҒпјӣ гҖҖгҖҖгҖҖRELATEDпјҡиҝҷдёӘжңҖеёёз”ЁпјҒиЎЁзӨәиҝҷдёӘе°ҒеҢ…жҳҜдёҺжҲ‘们主жңәеҸ‘йҖҒеҮәеҺ»зҡ„е°ҒеҢ…жңүе…іпјҢ гҖҖгҖҖгҖҖгҖҖеҸҜиғҪжҳҜе“Қеә”е°ҒеҢ…жҲ–иҖ…жҳҜиҒ”жңәжҲҗеҠҹд№ӢеҗҺзҡ„дј йҖҒе°ҒеҢ…пјҒиҝҷдёӘзҠ¶жҖҒеҫҲеёёиў«и®ҫе®ҡпјҢ гҖҖгҖҖгҖҖгҖҖеӣ дёәи®ҫе®ҡдәҶд»–д№ӢеҗҺпјҢеҸӘиҰҒжңӘжқҘз”ұжң¬жңәеҸ‘йҖҒеҮәеҺ»зҡ„е°ҒеҢ…пјҢеҚідҪҝжҲ‘们没жңүи®ҫе®ҡ гҖҖгҖҖгҖҖгҖҖе°ҒеҢ…зҡ„ INPUT 规еҲҷпјҢиҜҘжңүе…ізҡ„е°ҒеҢ…иҝҳжҳҜеҸҜд»Ҙиҝӣе…ҘжҲ‘们主жңәе–”пјҒ гҖҖгҖҖгҖҖгҖҖеҸҜд»Ҙз®ҖеҢ–зӣёеҪ“еӨҡзҡ„и®ҫе®ҡ规еҲҷе•ҰпјҒ гҖҖ иҢғдҫӢдёүпјҡи®© bb:cc:dd:aa:ee:ff зҪ‘з»ңеҚЎж— жі•дҪҝз”ЁжҲ‘们主жңәзҡ„иө„жәҗ [root@test root]# iptables -A INPUT -p all -m mac --mac-source \ > 01:01:01:01:02:01 -j DROP # иҝҷз§Қж–№ејҸеҸҜд»Ҙз”ЁжқҘз®ЎеҲ¶зҪ‘з»ңеҚЎеҚЎеҸ·е–”пјҒе°ұдёҚжҖ•еҲ«дәәдҪҝз”Ё IP жҗһжҖӘдәҶпјҒ гҖҖ иҢғдҫӢеӣӣпјҡи®©е·Із»Ҹе»әз«ӢжҲ–иҖ…жҳҜдёҺжҲ‘们主жңәжңүе…ізҡ„е“Қеә”е°ҒеҢ…йҖҡиҝҮпјҢдҪҶжҳҜи®©дёҚеҗҲжі•зҡ„пјҢ гҖҖгҖҖгҖҖгҖҖд»ҘеҸҠжғіиҰҒе°қиҜ•ж–°е»әз«Ӣзҡ„е°ҒеҢ…иў«жҠөжҢЎеңЁеӨ–пјҒ [root@test root]# iptables -A INPUT -p tcp -m state \ > --state ESTABLISHED,RELATED -j ACCEPT [root@test root]# iptables -A INPUT -p tcp -m state \ > --state INVALID,NEW -j DROP # йңҖиҰҒи®ҫе®ҡдёӨжқЎе–”пјҒиҮідәҺе°ҒеҢ…зҠ¶жҖҒеҲҷеҸҜд»ҘдҪҝз”ЁйҖ—еҸ·йҡ”ејҖпјҒйҖ—еҸ·дёӨиҫ№дёҚиҰҒжңүз©әж ј гҖҖ -j <еҠЁдҪң>пјҡйҷӨдәҶжҜ”иҫғеёёи§Ғзҡ„ ACCEPT дёҺ DROP д№ӢеӨ–пјҢиҝҳжңүе“ӘдәӣеҠЁдҪңпјҹ гҖҖREDIRECT --to-ports <port number> гҖҖгҖҖгҖҖиҝҷдёӘд№ҹжҢәеёёи§Ғзҡ„пјҢеҹәжң¬дёҠпјҢе°ұжҳҜиҝӣиЎҢжң¬жңәдёҠйқў port зҡ„иҪ¬жҚўе°ұжҳҜдәҶпјҒ гҖҖгҖҖгҖҖдёҚиҝҮпјҢзү№еҲ«з•ҷж„Ҹзҡ„жҳҜпјҢиҝҷдёӘеҠЁдҪңд»…иғҪеӨҹеңЁ nat table зҡ„ PREROUTING д»ҘеҸҠ гҖҖгҖҖгҖҖOUTPUT й“ҫдёҠйқўе®һиЎҢиҖҢе·Іе–”пјҒ(е…ідәҺиҒ”жңәжөҒзЁӢпјҢиҜ·еҸӮиҖғеӣҫе…«) гҖҖMASQUERADEпјҡе°ҒеҢ…дјӘиЈ… гҖҖгҖҖгҖҖиҝҷдёӘе°ұжҳҜ NAT дё»жңәжңҖйҮҚиҰҒзҡ„дёҖдёӘжңәеҲ¶е•ҰпјҒиҝӣиЎҢе°ҒеҢ…зҡ„дјӘиЈ…пјҒ гҖҖ иҢғдҫӢдә”пјҡе°ҶиҰҒжұӮдёҺ 80 иҒ”жңәзҡ„е°ҒеҢ…иҪ¬йҖ’еҲ° 8080 иҝҷдёӘ port [root@test root]# iptables -t nat -A PREROUTING -p tcp --dport 80 \ > -j REDIRECT --to-ports 8080 # иҝҷзҺ©ж„ҸжңҖе®№жҳ“еңЁжӮЁдҪҝз”ЁдәҶйқһжӯЈи§„зҡ„ port жқҘиҝӣиЎҢжҹҗдәӣ well known зҡ„еҚҸи®®пјҢ # дҫӢеҰӮдҪҝз”Ё 8080 иҝҷдёӘ port жқҘеҗҜеҠЁ WWW пјҢдҪҶжҳҜеҲ«дәәйғҪд»Ҙ port 80 жқҘиҒ”жңәпјҢ # жүҖд»ҘпјҢжӮЁе°ұеҸҜд»ҘдҪҝз”ЁдёҠйқўзҡ„ж–№ејҸжқҘе°ҶеҜ№ж–№еҜ№жӮЁдё»жңәзҡ„иҒ”жңәдј йҖ’еҲ° 8080 е•°пјҒ гҖҖ иҢғдҫӢе…ӯпјҡиҝӣиЎҢе°ҒеҢ…зҡ„дјӘиЈ…пјҢе°ҶжқҘиҮӘ 192.168.0.0/24 зҡ„е°ҒеҢ…зҡ„жқҘжәҗ IP дјӘиЈ…жҲҗдёә гҖҖгҖҖгҖҖгҖҖжң¬жңәзҡ„ ppp0 йӮЈдёӘз•Ңйқўзҡ„ IP [root@test root]# iptables -t nat -A POSTROUTING -s 192.168.0.0/24 \ > -o ppp0 -j MASQUERADE |

| [root@test

root]# iptables-save > filename

# е°Ҷзӣ®еүҚзҡ„йҳІзҒ«еўҷжңәеҲ¶еӮЁеӯҳжҲҗ filename йӮЈдёӘжЎЈжЎҲпјҒиҜҘжЎЈжЎҲдёә ASCII ж јејҸпјҢ # жӮЁеҸҜд»Ҙиҝӣе…ҘжҹҘйҳ…дёҖдёӢе–”пјҒ [root@test root]# iptables-restore < filename # е°Ҷ filename йӮЈдёӘйҳІзҒ«еўҷжЎЈжЎҲ (жіЁж„ҸпјҒ并дёҚжҳҜ shell scripts зҡ„ж јејҸ) зҡ„规еҲҷ # иҜ»е…Ҙзӣ®еүҚзҡ„ Linux дё»жңәзҺҜеўғдёӯпјҒ |

| [root@test

root]# mkdir -p /usr/local/virus/iptables

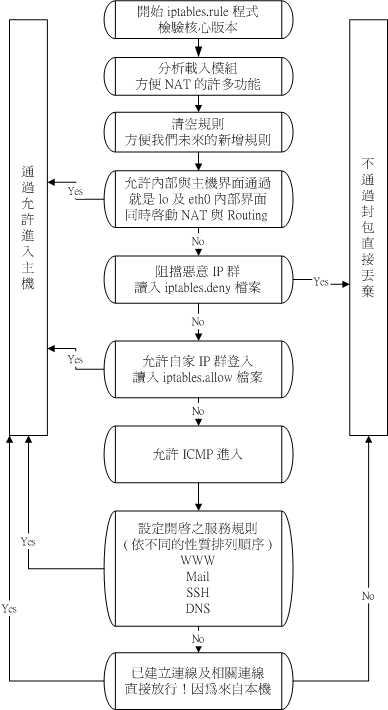

[root@test root]# cd /usr/local/virus/iptables [root@test iptables]# vi iptables.rule #!/bin/bash # # ======================================================== # зЁӢеәҸиҜҙжҳҺпјҡ # ж¬ўиҝҺдҪҝз”Ё iptables.rule иҝҷдёӘ script жқҘе»әз«ӢжӮЁзҡ„йҳІзҒ«еўҷпјҒ # иҝҷж”Ҝ script иҝҳйңҖиҰҒжӮЁзҡ„йўқеӨ–и®ҫе®ҡж–№еҸҜйҖӮеҗҲжӮЁзҡ„дё»жңәзҺҜеўғпјҒ # еҹәжң¬и§„еҲҷе®ҡд№үдёәгҖҺжӢ’з»қжүҖжңүпјҢејҖж”ҫзү№е®ҡгҖҸзҡ„жЁЎејҸпјҒ # # дҪҝз”ЁиҜҙжҳҺпјҡ # иҜ·е…Ҳе°ҶиҝҷдёӘ scripts зҡ„жқғйҷҗжӣҙж”№дёәеҸҜжү§иЎҢпјҡ # chmod 755 iptables.rule # еңЁе°ҶиҝҷдёӘзЁӢеәҸж”ҫзҪ®еңЁ /usr/local/virus/iptables зӣ®еҪ•дёӢпјҡ # mkdir -p /usr/local/virus/iptables # mv /е®Ңж•ҙзҡ„и·Ҝеҫ„/iptables.rule /usr/local/virus/iptables # жү§иЎҢжөӢиҜ•пјҡ # /usr/local/virus/iptables/iptables.rule # iptables -L -n (иҝҷдёӘеҠЁдҪңеңЁжЈҖжҹҘйҳІзҒ«еўҷ规еҲҷ) # е°Ҷеә•дёӢиҝҷдёҖиЎҢеҠ е…Ҙ /etc/rc.d/rc.local еҪ“дёӯ # /usr/local/virus/iptables/iptables.rule # еҸ–ж¶ҲйҳІзҒ«еўҷпјҡ # iptables -F # iptables -X # iptables -t nat -F # iptables -t nat -X # # ======================================================== # зүҲжқғе®Је‘Ҡпјҡ # иҝҷж”ҜзЁӢеәҸдёә GPL жҺҲжқғпјҢд»»дҪ•дәәзҡҶеҸҜдҪҝз”ЁпјҢ # 然пјҢиӢҘдҪҝз”Ёжң¬ scripts еҸ‘з”ҹй—®йўҳж—¶пјҢ # жң¬дәәдёҚиҙҹд»»дҪ•иҙЈд»» # VBird <vbird@tsai.adsldns.org> # ======================================================== # еҺҶеҸІзәӘеҪ•пјҡ # 2002/08/20 VBird йҰ–ж¬ЎйҮҠеҮә # 2003/04/26 VBird еҠ е…Ҙз Қз«ҷиҪҜ件зҡ„зӣёе…іжү§иЎҢжЎЈжЎҲпјҒ # 2003/08/25 VBird дҝ®ж”№ INPUT зҡ„ Policy жҲҗдёә DROP # ======================================================== # 0.0 Please

key in your parameters

# еә•дёӢиҝҷдёӘ INIF

дёәеҜ№еҶ…зҡ„зҪ‘з»ңеҚЎжҺҘеҸЈпјҢ

# 1.0 жөӢиҜ•жӮЁзҡ„ж ёеҝғзүҲжң¬дёҺйҳІзҒ«еўҷжЁЎеқ—

# 2.0 еҠ иҪҪйҖӮеҪ“зҡ„жЁЎеқ—

# 3.0 е…Ҳжё…йҷӨжүҖжңүзҡ„йҳІзҒ«еўҷ规еҲҷ

# 4.0 е…Ҳе…Ғи®ёдҝЎд»»зҪ‘еҹҹпјҢиҝҷеҢ…еҗ«

lo иҝҷдёӘеҶ…йғЁеҫӘзҺҜжҺҘеҸЈпјҢ

# 5.0 ејҖе§ӢеҠ иҪҪдҝЎд»»дёҺжӢ’з»қзҡ„зҪ‘еҹҹи®ҫе®ҡзҡ„жЎЈжЎҲпјҢ

# 6.0 еә•дёӢиҝҷдёӘжЎЈжЎҲиӢҘеӯҳеңЁпјҢеҲҷжү§иЎҢпјҒиҜ·жіЁж„ҸпјҢ

# 7.0 е…Ғи®ё ICMP

е°ҒеҢ…дёҺе…Ғи®ёе·Іе»әз«Ӣзҡ„иҒ”жңәйҖҡиҝҮпјҒ

# 8.0 Allow

servicesзү№еҲ«з•ҷж„Ҹеә•дёӢзҡ„жңҚеҠЎпјҢе°ҶжӮЁдё»жңәжІЎжңүејҖж”ҫзҡ„жңҚеҠЎе…ій—ӯеҗ§пјҒ

|

| [root@test

iptables]# vi iptables.allow

#!/bin/bash # # This program is used to allow some IP or hosts to access your Server # # HISTORY # 2002/08/20 first release by VBird /sbin/iptables -A INPUT -i $EXTIF -s 140.116.44.0/24 -j ACCEPT [root@test iptables]#

vi

iptables.deny

/sbin/iptables

-A INPUT -i $EXTIF -s 140.115.236.8 -j DROP

|

| [root@test

/root]# vi /etc/rc.d/rc.local

#!/bin/sh # # This script will be executed *after* all the other init scripts. # You can put your own initialization stuff in here if you don't # want to do the full Sys V style init stuff. touch /var/lock/subsys/local #1. adsl connectting.

2002/04/06 VBird

|

дёҠйқўзҡ„дёүдёӘжЎЈжЎҲеҸҜд»ҘеңЁеә•дёӢзҡ„зҪ‘з«ҷдёҠеҸ–еҫ—дёӢиҪҪпјҡ

http://linux.vbird.org/download/index.php#firewall_iptables

| ж—§зүҲзҡ„дҪҝз”Ё

tcpd зЁӢеәҸзҡ„иҜӯжі•

<жңҚеҠЎеҗҚз§°> : <IP/network> : <action> # зү№еҲ«жіЁж„ҸпјҢ network еҸҜд»ҘдҪҝз”Ё 192.168.0.0/255.255.255.0 пјҢ # дҪҶдёҚеҸҜдҪҝз”Ё 192.168.0.0/24 пјҒ гҖҖ иҢғдҫӢдёҖпјҡ [root@test root]# vi /etc/hosts.allow in.telnetd: 127.0.0.1 : allow in.telnetd: 192.168.1.0/255.255.255.0 : allow in.telnetd: .ncku.edu.tw : allow in.ftpd: 127.0.0.1 : allow # е…Ғи®ёзҡ„ 127.0.0.1 иҝҷдёӘ IP дҪҝз”Ёжң¬жңәзҡ„ telnet еҸҠ ftp иҝҷдёӨдёӘжңҚеҠЎпјҒ # иҜ·зү№еҲ«жіЁж„ҸпјҢйӮЈдёӘгҖҺжңҚеҠЎеҗҚз§°гҖҸе…¶е®һе°ұжҳҜгҖҺзЁӢеәҸж–Ү件еҗҚгҖҸе–”пјҒ гҖҖ [root@test root]# vi /etc/hosts.deny in.telnetd: 192.168.2.3 : deny # е°ҶжқҘиҮӘ 192.168.2.3 еҜ№дәҺдҪҝз”Ёжң¬жңә telnet зҡ„жқғйҷҗе…іжҺүпјҒ гҖҖ # зү№еҲ«жіЁж„ҸпјҢиҝҷдёӘиҜӯжі•еңЁ xinetd йҮҢйқўж—¶пјҢ<action> е·Із»Ҹиў«жӢҝжҺүдәҶпјҒ # жүҖд»ҘпјҢзӣ®еүҚжӮЁеҸҜд»ҘдҪҝз”Ёиҝҷж ·зҡ„ж јејҸпјҡ [root@test root]# vi /etc/hosts.allow in.telnetd: 127.0.0.1 in.telnetd: 192.168.1.0/255.255.255.0 in.telnetd: .ncku.edu.tw # дәӢе®һдёҠпјҢиҝҷд№ҹжҳҜ TCP Wrappers ж”ҜжҢҒзҡ„ж јејҸпјҢжүҖд»Ҙе»әи®®жӮЁзӣҙжҺҘдҪҝз”ЁжӯӨж јејҸеҚіеҸҜпјҢ # дәҰеҚідёҚйңҖиҰҒеҠ дёҠ allow жҲ–иҖ…жҳҜ deny зҡ„еҠЁдҪңпјҢеӣ дёәеңЁ hosts.allow йҮҢйқўзҡ„ # 规еҲҷе°ұжҳҜ allow иҖҢеңЁ hosts.deny йҮҢйқўзҡ„规еҲҷе°ұжҳҜ deny зҡ„ж„ҸжҖқпјҒ |

| [root@test

root]# vi /etc/hosts.allow

# е…ҲеҶҷе…ідәҺ telnet, ftp еҸҠ sshd ејҖж”ҫзҡ„иө„ж–ҷ in.telnetd: 192.168.1.2, 192.168.1.10, 192.168.1.20 in.ftpd: 192.168.1.2, 192.168.1.10, 102.168.1.20 sshd: 192.168.1.0/255.255.255.0, xxx.yyy.zzz.qqq # жҜҸдёӘ IP жҲ–иҖ…дё»жңәд№Ӣй—ҙпјҢеҸҜд»ҘеҲ©з”ЁйҖ—еҸ·жҲ–з©әж јжқҘйҡ”ејҖпјҒ гҖҖ [root@test root]# vi /etc/hosts.deny # е°ҶдёҠйқўзҡ„дёүдёӘжңҚеҠЎйғҪе…іжҺүе•ҰпјҒ in.telnetd: ALL in.ftpd: ALL sshd: ALL гҖҖ # зү№еҲ«жіЁж„ҸпјҢеҫҲеӨҡжңӢеҸӢе–ңж¬ўеңЁ /etc/hosts.deny йҮҢйқўеҠ е…ҘиҝҷдёҖиЎҢпјҡ ALL: ALL # жқҘжҠөжҢЎжүҖжңүзҡ„жңҚеҠЎдёҺжүҖжңүзҡ„жқҘжәҗпјҒдёҚиҝҮпјҢжҲ‘дёӘдәәжҳҜдёҚеӨӘе»әи®®иҝҷж ·еҒҡзҡ„пјҒ # еӣ дёәеҫҲеӨҡж—¶еҖҷпјҢеҪ“жӮЁжһ¶и®ҫеҘҪзҪ‘з«ҷд№ӢеҗҺпјҢеҚҙеҸ‘зҺ°иҖҒжҳҜж— жі•и®© Client иҒ”жңәжҲҗеҠҹпјҢ # еҫҲеӨҡз»ҸйӘҢе‘ҠиҜүжҲ‘们пјҢжңҖеӨ§зҡ„й—®йўҳе°ұжҳҜеҮәзҺ°еңЁ ALL : ALL иҝҷдёҖиЎҢпјҒ |

| [root@test

root]# vi /etc/hosts.deny

in.telnetd : ALL : spawn (/bin/echo Security notice from host `/bin/hostname`; \ /bin/echo; /usr/sbin/safe_finger @%h ) | \ /bin/mail -s "%d -%h security" root@localhost & \ : twist ( /bin/echo -e "\n\nWARNING connectin not allowed. Your attempt has been logged. \n\n\nиӯҰе‘ҠжӮЁе°ҡжңӘе…Ғи®ёзҷ»е…ҘпјҢжӮЁзҡ„иҒ”жңәе°Ҷдјҡиў«зәӘеҪ•пјҢ并且дҪңдёәд»ҘеҗҺзҡ„еҸӮиҖғ\n\n ". ) in.ftpd : ALL

: spawn (/bin/echo Security notice from host `/bin/hostname`; \

sshd : ALL :

spawn (/bin/echo Security notice from host `/bin/hostname`; \

|

иҷҪ然иҝҷж ·дёҖжқҘе°ұзЁҚеҫ®е»әзҪ®еҘҪдәҶжӮЁзҡ„йҳІзҒ«еўҷдәҶпјҒдҪҶжҳҜи°ҒйғҪдёҚзҹҘйҒ“еҲ°еә•иҝҷж ·зҡ„йҳІзҒ«еўҷж•ҲжһңеҰӮдҪ•пјҹжүҖд»ҘпјҢжӮЁйңҖиҰҒиҠұиҙ№жӣҙеӨҡзҡ„ж—¶й—ҙжқҘиҝӣиЎҢжөӢиҜ•е‘ўпјҒжөӢиҜ•зҡ„жӯҘйӘӨеҸҜд»ҘжҳҜпјҡдёҖжӯҘдёҖжӯҘдҪңдёӢжқҘпјҢзңӢзңӢй—®йўҳеҮәеңЁе“ӘйҮҢпјҢ然еҗҺеӨҡеӨҡзҡ„еҺ»ж”№иҝӣгҖҒж”№иүҜпјҒпјҒеҹәжң¬дёҠпјҢзҪ‘з»ңдёҠзӣ®еүҚеҫҲеӨҡзҡ„иө„ж–ҷеҸҜд»ҘжҸҗдҫӣжӮЁдёҚй”ҷзҡ„еҸӮиҖғдәҶпјҒиҝҷдёҖзҜҮзҡ„и®ҫе®ҡеҶҷзҡ„жҳҜеҫҲз®Җ еҚ•пјҢеӨ§йғЁеҲҶйғҪиҝҳеңЁд»Ӣз»Қйҳ¶ж®өиҖҢе·ІпјҒеёҢжңӣеҜ№еӨ§е®¶жңүеё®еҠ©пјҒжҲ‘еңЁеҸӮиҖғиө„ж–ҷеҪ“дёӯеҲ—еҮәеҮ дёӘжңүз”Ёзҡ„йҳІзҒ«еўҷзҪ‘йЎөпјҢеёҢжңӣеӨ§е®¶жңүз©әзңҹзҡ„иҰҒеӨҡеӨҡзҡ„еҺ»зңӢзңӢпјҒдјҡеҫҲжңүеё®еҠ©зҡ„пјҒ

- е…Ҳз”ұдё»жңәеҗ‘еӨ–йқўдё»еҠЁиҒ”жңәиҜ•зңӢзңӢпјӣ

- еҶҚз”ұз§ҒжңүзҪ‘еҹҹеҶ…зҡ„ PC еҗ‘еӨ–йқўдё»еҠЁиҒ”жңәиҜ•зңӢзңӢпјӣ

- жңҖеҗҺпјҢз”ұ Internet дёҠйқўзҡ„дё»жңәпјҢдё»еҠЁиҒ”жңәеҲ°жӮЁзҡ„ Linux дё»жңәиҜ•зңӢзңӢпјӣ

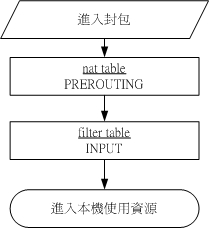

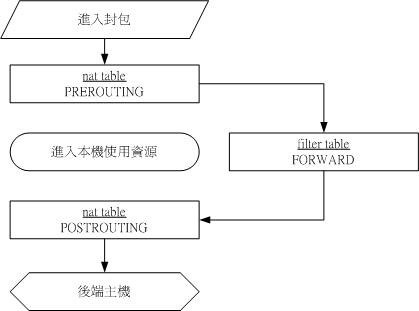

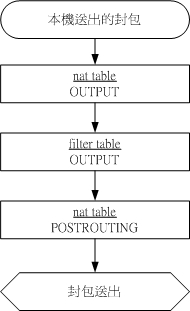

жҲ‘们жқҘиҖғиҷ‘дёҖдёӘжҜ”иҫғжңүи¶Јзҡ„й—®йўҳпјҢйӮЈе°ұжҳҜеҰӮеҗҢеӣҫеӣӣзҡ„жғ…еҶөпјҢдәӢе®һдёҠпјҢдё»жңәжҳҜжһ¶и®ҫеңЁйҳІзҒ«еўҷеҗҺз«Ҝзҡ„пјҒеңЁиҝҷж ·зҡ„жғ…еҶөдёӢпјҢжҲ‘们иҰҒжҖҺд№Ҳе°ҶжқҘиҮӘ Internet зҡ„е°ҒеҢ…пјҢз»Ҹз”ұ firewall иҪ¬йҖ’еҲ°еҗҺз«Ҝзҡ„дё»жңәдёҠйқўе‘ўпјҹпјҒжҲ‘们еҸҜд»ҘеҸӮиҖғдёҖдёӢе°ҒеҢ…зҡ„жөҒзЁӢпјҢеҰӮеҗҢдёҠйқўеӣҫд№қзҡ„иҜҙжҳҺпјҢеӣ дёәжқҘиҮӘ Internet зҡ„е°ҒеҢ…иҰҒдёўз»ҷйҳІзҒ«еўҷеҗҺз«Ҝзҡ„дё»жңәпјҢжүҖд»ҘеңЁгҖҺи·Ҝз”ұд№ӢеүҚе°ұйңҖиҰҒе…Ҳи®ҫе®ҡеҘҪиҪ¬жҚўи·Ҝз”ұгҖҸзҡ„зҠ¶жҖҒдәҶпјҒеӣ жӯӨеңЁ nat table зҡ„ PREROUTING зҡ„й“ҫдёҠйқўжқҘиҝӣиЎҢжүҖи°“зҡ„гҖҺ Destination NAT, DNAT гҖҸзҡ„еҠЁдҪңжүҚиЎҢе•ҰпјҒжӮЁйңҖиҰҒеңЁйҳІзҒ«еўҷзҡ„ iptables жңәеҲ¶дёҠйқўпјҢеңЁ nat table дёҠйқўж–°еўһдёҖжқЎи§„еҲҷжүҚиЎҢпјҒиҜӯжі•еҰӮдёӢпјҡ

гҖҖгҖҖ

iptables зҡ„е…¶е®ғзӣёе…іеҸӮж•°иҜҙжҳҺпјҡ

гҖҖ

-j <еҠЁдҪң>пјҡйҷӨдәҶжҜ”иҫғеёёи§Ғзҡ„ ACCEPT дёҺ DROP д№ӢеӨ–пјҢиҝҳжңүе“ӘдәӣеҠЁдҪңпјҹ

гҖҖDNAT --to IP[:port]

гҖҖгҖҖгҖҖеёёз”ЁеңЁйҳІзҒ«еўҷеҗҺз«Ҝзҡ„дё»жңәд№Ӣе°ҒеҢ…иҪ¬йҖ’дёҠйқўпјҒ

гҖҖ

иҢғдҫӢпјҡе°ҶжқҘиҮӘ Internet зҡ„ port 80 иҒ”жңәзҡ„е°ҒеҢ…иҪ¬йҖ’еҲ° 192.168.10.10 иҝҷдёӘдё»жңәдёҠ

[root@test root]# iptables -t nat -A PREROUTING -p tcp -i eth1 --dport 80 \

> -j DNAT --to 192.168.10.10:80

дёҠйқўзҡ„иҢғдҫӢжҳҜеҫҲз®ҖеҚ•зҡ„дёҖдёӘдҫӢеӯҗпјҢеңЁжҜ”иҫғз®Җжҳ“зҡ„зҺҜеўғдёӢжҳҜеҸҜд»ҘжҲҗеҠҹзҡ„её®жӮЁиҝӣиЎҢ WWW жҲ–иҖ…жҳҜ Mail зҡ„жңҚеҠЎзҡ„пјҒдёҚиҝҮпјҢеҰӮжһңз”ЁеңЁ FTP дёҠйқўеҸҜе°ұеҫҲйә»зғҰдәҶпҪһеӣ дёә FTP йҷӨдәҶжӯЈи§„зҡ„ 21 иҝҷдёӘе‘Ҫд»ӨйҖҡйҒ“з«ҜеҸЈеҸЈеӨ–пјҢиҝҳжңүж•°жҚ®дј йҖҒзҡ„дё»еҠЁжҖ§дёҺиў«еҠЁжҖ§пјҒи®ҫе®ҡдёҠеҫҲжҳҜеӣ°жү°пҪһжңүе…ҙи¶Јзҡ„иҜқпјҢеҸҜд»ҘеҸӮиҖғеә•дёӢеҲ—еҮәзҡ„еҮ дёӘ iptables зҡ„зҪ‘з«ҷе–”пјҒиҝҷйҮҢдёҚеҶҚиҜҙжҳҺдәҶпјҒ